Bybit olay zaman çizelgesi | 1,5 milyar dolarlık hırsızlık, Güvenli bir güvenlik açığından kaynaklandı ve şüpheler henüz tam olarak giderilmedi

22 Şubat sabahının erken saatlerinde, zincir üstü dedektif Zachxbt, Bybit'in şüpheli sermaye çıkışları yaşadığından şüphelenildiğini gözlemledi. Zincir üzerindeki kayıtlar, çoklu imzalı bir adresin yaklaşık 1,5 milyar dolar değerinde ETH transfer ettiğini ve DEX aracılığıyla LSD varlıklarını yerel ETH ile değiştirdiğini gösteriyor. Daha sonra Bybit CEO'su, bilgisayar korsanlarının 500.000'den fazla ETH içeren belirli bir ETH soğuk cüzdanını kontrol ettiğini belirten bir açıklama yaptı. Yaklaşık 4 saat sonra Zachxbt, saldırının Kuzey Koreli hacker örgütü Lazarus Group tarafından gerçekleştirildiğini doğrulayan delilleri sundu.

Bybit, 26 Şubat akşamı hırsızlıkla ilgili bir ara dönem raporu yayınlayarak saldırının Safe'in altyapısındaki bir güvenlik açığından kaynaklandığını belirtti. Safe, saldırının Safe{Wallet} geliştiricilerinin cihazlarına girilerek gerçekleştirildiğini ve kötü amaçlı işlemlerin meşru işlemler gibi gösterilerek iletildiğini söyledi. Harici güvenlik araştırmacıları, Safe akıllı sözleşmelerinde, ön uçta veya hizmet kaynak kodunda herhangi bir güvenlik açığı bulamadılar. Şu anda bu hırsızlık hakkında hala çok fazla şüphe var. BlockBeats dikkat etmeye ve gerçek zamanlı olarak güncelleme yapmaya devam edecek. Aşağıda olayların bir zaman çizelgesi:

4 Mart

Slowmist yuxian: Bybit'ten çalınan yaklaşık 1,5 milyar dolarlık et varlıkları, neredeyse Bitcoin ağına aktardı. Bybit'ten çalınan 1.5 milyar et varlıkları kısmen kurtarıldı ve geri kalanı Ethereum'dan ayrıldı ve karmaşık madeni para aklama işlemlerinin yapıldığı Bitcoin ağına girdi.

9: 04'te Ember'in izlemesine göre, bilgisayar korsanları Bybit'ten Bitcoin ağına çalınan 499.000 ETH (1.39 milyar dolar) iade etti. Hepsi temizlendi ve tüm süreç 10 gün sürdü.

ETH fiyatı bu süreçte %23 düştü (2.780 dolardan şu anki 2.130 dolara). Bilgisayar korsanlarının kara para aklamak için kullandığı başlıca kanal olan THORChain, bilgisayar korsanlarının kara para aklaması nedeniyle 5,9 milyar dolar işlem hacmi ve 5,5 milyon dolar işlem ücreti geliri elde etti.

27 Şubat

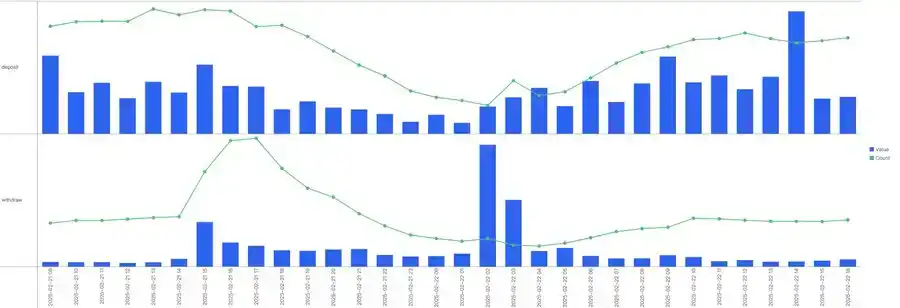

Bybit korsanları son 24 saatte 71.000 ETH akladı ve toplamda 206.000 ETH aklandı

Zincir üstü analist Ember'ın izleme verilerine göre, saat 09:25 itibarıyla Bybit korsanları son 24 saatte 71.000 ETH (170 milyon ABD doları) aklamaya devam etti. 22'si öğleden sonra itibarıyla 4,5 günde çalınan 499 bin ETH'nin 206 bini aklandı. Günlük ortalama 45.000 coin. Hacker'ın adresinde şu anda 292.000 adet coin (685 milyon ABD doları) kaldı.

OKX CEO Yıldızı: Güvenli kullanıcı arayüzüne yapılan saldırı, X platformunda yayınlanan 6:05, OKX CEO yıldızı, "OKX Ticaret Platformu'nun geçmiş 12 yıl boyunca SAVAŞI OLDUĞUNUZ. Müşteri fonlarının güvenliğini sağlamak için güvenlik altyapımımıza büyük yatırım yapmaya devam edeceğiz. RPC düğüm operatörleri ve ticaret platformları gibi özel sektör kuruluşları, çalıntı varlıklarla ilişkili adreslerle kara para aklama işlemlerini önlemeye teşvik edilmektedir. " Olay raporunda belirsiz bir dil kullanılmış ve birden fazla sorun açıklanmadan kalmış

0:32'de Binance kurucusu CZ, sosyal medyada genellikle sektördeki diğer katılımcıları eleştirmediğini ancak Safe tarafından yayınlanan olay raporunda sorunu örtbas etmek için belirsiz bir dil kullanıldığını paylaştı. Okuduktan sonra cevaplardan çok sorularım oldu. Aklıma gelen sorular şunlar:

· "Güvenli {Cüzdan} geliştirici makinesini yok etmek" ne anlama geliyor? Peki bu makineyi nasıl hacklediler? Sosyal mühendislik mi, virüs mü vs.?

· Bir geliştirici makinesi "Bybit tarafından işletilen hesaplara" nasıl erişebilir? Bu geliştirme makinesinden doğrudan üretime dağıtılan bir kod mu var?

· Birden fazla imzalayan arasında Ledger doğrulama adımında nasıl hile yaptılar? Kör imza mı? Yoksa imzalayan doğru bir şekilde doğrulamıyor mu?

· 1,4 milyar dolar Güvenli kullanılarak yönetilen en büyük adres mi? Neden başka insanları hedef almıyorlar?

· Diğer "kendi kendini muhafaza eden, çoklu imzalı" cüzdan sağlayıcıları ve kullanıcıları bundan ne öğrenebilir?

Hasu'nun Safe'i savunması tartışma yarattı ve Wintermute'un kurucusu, açıklamalarının gerçekleri çarpıttığını söyledi

Saat 00:00'da, Safe yatırımcısı Hasu, Bybit hırsızlığının Bybit altyapısından ziyade Safe ön ucunun hacklenmesinden kaynaklandığını ancak Bybit'in altyapısının böylesine basit bir hacker saldırısını izlemek için yeterli olmadığını sosyal medyada paylaştı. 1 milyar dolardan fazla tutarda transfer yapıldığında, mesajın bütünlüğünün ikinci bir çevrimdışı makinede doğrulanmaması için hiçbir neden yoktur. Burada suçu Bybit yerine SAFE'e yüklemek tamamen yanlış bir ders çıkarmaktır.

Wintermute kurucusu wishfulcynic.eth ise, yaptığı açıklamaların biraz kafa karıştırıcı olduğunu ve gerçekleri çarpıttığını (gaslight etkisi) söyledi.

Hasu, Safe'in olayda kusurlu olup olmadığını değerlendirmenin zor olduğunu (Safe'e yatırım yaptığı için değil) söyleyerek yaptığı yorumları yalanladı. Safe, merkezi bir ön uç aracılığıyla bir çözüm sunar, ancak hiçbir zaman tamamen ona güvenilmemelidir. Safe'in en büyük sorununun büyük ölçekli müşterilerle işbirliği yapmaması ve onlara güvenlik eğitimi vermemesi olduğuna inanıyor. Safe geliştirici cihazlarına izinsiz giriş de sorunlardan biri ancak bundan ders çıkarmaları daha önemli.

26 Şubat

Güvenli: Bybit, geliştiricinin cihazının hacklenmesi nedeniyle çalındı ve sözleşmede ve ön uç kodunda herhangi bir güvenlik açığı yoktu

Safe, saat 23:16'da Bybit'e yapılan saldırının Safe{Wallet} geliştiricisinin cihazının hacklenmesiyle gerçekleştirildiğini ve bunun sonucunda meşru işlemler gibi görünen kötü amaçlı işlemlerin gönderildiğini sosyal medyada paylaştı. Harici güvenlik araştırmacıları tarafından yapılan incelemelerde, Safe akıllı sözleşmelerinde veya ön uç ve servis kaynak kodunda herhangi bir güvenlik açığı ortaya çıkmadı.

Safe{Wallet} ön ucu, ek güvenlik önlemleriyle birlikte hala çalışır durumdadır. Ancak kullanıcıların işlem imzalarken ekstra dikkatli ve uyanık olmaları gerekiyor.

Bybit: 1,5 milyar dolarlık hırsızlık, Güvenli altyapıdaki bir güvenlik açığından kaynaklandı

Bybit tarafından resmi olarak yayınlanan 1,5 milyar dolarlık hırsızlığa ilişkin ara rapora göre (Sygnia tarafından sağlandı), hırsızlık Güvenli altyapıdaki bir güvenlik açığından kaynaklandı ve Bybit'in ilgili altyapısında herhangi bir anormallik yoktu.

SlowMist: Bybit, Güvenli sözleşmesini 1.3.0 veya daha üst bir sürüme yükseltirse ve uygun bir Guard mekanizması uygularsa, 1,5 milyar dolarlık varlığın çalınmasını önleyebilir

SlowMist, 16:29'da 21 Şubat 2025'te Bybit'in zincir üstü çoklu imzalı cüzdanının hedef alındığını ve "yasal olarak imzalanmış" bir işlem yoluyla yaklaşık 1,5 milyar dolarlık varlığın sessizce kaybedildiğini duyurdu. Daha sonra yapılan zincir üstü analiz, saldırganın karmaşık sosyal mühendislik saldırıları yoluyla çoklu imza izinleri elde ettiğini, Güvenli sözleşmesinin temsilci çağırma işlevini kullanarak kötü amaçlı mantık yerleştirdiğini ve en sonunda çoklu imza doğrulama mekanizmasını atlatarak parayı anonim bir adrese aktardığını gösterdi. "Çoklu imza" "mutlak güvenlik" anlamına gelmez. Güvenli çoklu imza cüzdanı gibi bir güvenlik mekanizması bile ek koruma önlemlerinin eksikliği durumunda hala saldırıya uğrama riski altındadır.

Bybit, Güvenli sözleşmesinin v1.1.1 (<1.3.0) sürümünü kullanıyor, bu da önemli bir güvenlik özelliği olan Guard mekanizmasını kullanamayacakları anlamına geliyor. Bybit, Güvenli sözleşmesinin 1.3.0 veya daha üst bir sürümüne yükseltme yapsaydı ve fonları alan tek adresin beyaz liste adresi olarak belirlenmesi ve sıkı sözleşme işlevi ACL doğrulamasının gerçekleştirilmesi gibi uygun bir Guard mekanizması uygulasaydı, bu kayıp önlenebilirdi. Bu sadece bir hipotez olsa da gelecekteki varlık güvenliği yönetimi için önemli fikirler sunmaktadır.

Bybit hacker'ları son 24 saatte 45.900 ETH temizledi ve toplamda 135.000 ETH temizlendi

EmberCN izleme verilerine göre, saat 09:35 itibarıyla Bybit hacker'ları son 24 saatte 45.900 ETH (113 milyon $) temizledi. Şu ana kadar toplam 135 bin ETH (335 milyon dolar) akladılar ki bu da çalınan toplam miktarın üçte birine yakın. Bybit hacker adresinde hala 363.900 ETH (900 milyon dolar) bulunuyor. Mevcut sıklıkta, çalınan tüm paraların temizlenmesi ve transfer edilmesi sadece 8 ila 10 gün sürecektir.

25 Şubat

SlowMist Yusinus: Bybit'in ödül tasarımı, %5'ten yüksek bir çekiliş elde edemeyen kuruluşların kaçmasına neden olabilir

SlowMist Yusinus, saat 23:10'da X platformunda Bybit'in Lazarus Grubunu hedef alan bir ödül sitesi başlattığını ve birkaç gün önce Bybit'ten çalınan fonların yaklaşık 1,5 milyar ABD doları değerinde olduğunu duyurdu. %10 kurtarma ödülü, %5'i fonları başarıyla donduran kuruluşa, %5'i ise fonları takip etmeye yardımcı olan bağışçılara gidiyor. Belirli bir kuruluş, kara para aklama komisyonunun yüzde 5'inden fazlasını alamıyorsa, o zaman kolayca taraf değiştirebilir.

Bybit, Lazarus hacker grubu ödül web sitesini başlattı, kurtarılan fonların %5'i fonları takip etmeye yardımcı olan katkıda bulunanlara ödüllendiriliyor

Bybit CEO'su Ben Zhou, saat 22:40'ta sosyal medyada "Lazarus hacker grubu ödül web sitesi başlatıldı ve Lazarus'un kara para aklama faaliyetleri hakkında şeffaf veriler gösteriliyor." yazdı.

Toplam ödül, kurtarılan fonların %10'udur. Tüm fonlar kurtarılırsa, toplam ödül 140 milyon ABD dolarına kadar çıkabilir. Dağıtım şu şekilde: %5'i fonları başarıyla donduran kuruluşa, %5'i ise fonları takip etmeye yardımcı olan bağışçılara gidiyor.

Bybit hacker'ları 89.500 ETH'yi akladı. Bu sıklıkta, kara para aklama yarım ay içinde tamamlanacak.

Ember izleme verilerine göre, saat 9:09'da Bybit hacker'ları son iki buçuk günde 89.500 ETH (yaklaşık 224 milyon ABD doları) akladı; bu da çalınan toplam ETH miktarının (499.000) %18'ine denk geliyor. Frekansın devam etmesi halinde hacker, kalan 410.000 ETH'yi yarım ay içerisinde başka varlıklara (BTC/DAI vb.) çevirebilecek. Günümüzde hackerların zincirler arası varlık alışverişleri ağırlıklı olarak THORChain üzerinden gerçekleştiriliyor.

24 Şubat

Bybit korsanları ETH'yi DAI ile satmak için birden fazla DEX kullanıyor

18:12'de, lmk.fun'a (eski adıyla Scopescan) göre, Bybit korsanları ETH'yi DAI ile değiştirmek için birden fazla DEX kullanıyor. Hacker, 3,64 milyon dolarlık ETH'yi başka bir adrese gönderdi ve şimdi de DAI'yi dışarı aktarıyor.

Bybit CEO'su: 1:1 katı ödemeye geri döndük ve çalınan fonların aktığı web sitesi yakında açılacak

Bybit CEO'su Ben Zhou, saat 16:00 civarında topluluk AMA'sında en son varlık kanıtı denetim raporunu aldığını ve bunun yakında resmi web sitesinde güncelleneceğini söyledi. Bybit, 1:1 katı ödemeye geri döndü ve Bybit'in son 24 saatteki sermaye girişi küresel CEX'ler arasında ilk sırada yer aldı.

Bybit, çalınan fonların akışını web sitesinde çevrimiçi hale getirecek ve aynı anda kurtarma ilerlemesi gibi verileri güncelleyecektir. Etkili ipuçları sağlayan kullanıcılar bir ödül alacaktır. Bybit'in yeni coin duyuru bölümü, listelenen projelerin performans ve finansal raporlarını düzenli olarak yayınlıyor ve 5 ana boyutu kapsıyor: temel finansal veriler, token göstergeleri, zincir üstü faaliyetler ve ağ sağlığı, yönetişim ve topluluk, ayrıca risk ifşası ve gelecekteki yol haritası.

Bybit: ETH rezervleri %100'e yakın, para yatırma ve çekme işlemleri normale döndü

Bybit, 15:39'da son duyurusunu yayınladı ve "ETH rezervlerimiz %100'e yakın, para yatırma ve çekme işlemleri normale döndü. Bu süreç boyunca kripto topluluğu, ortaklarımız ve kullanıcılarımız sarsılmaz bir destek verdi - herkese teşekkür ederiz. Fonların nereye gittiğini biliyoruz ve bu deneyimi ekosistemi güçlendirmek için bir fırsata dönüştürmeye kararlıyız."

Bybit: 15.000 cmETH, mETH Protokol ekibi tarafından başarıyla kurtarıldı

Bybit, 14:17'de mETH Protokol ekibinin son güvenlik olayında önemli bir rol oynadığını resmen açıkladı. mETH Protokol ekibi, hızlı hareket ve etkili koordinasyon sayesinde yaklaşık 43 milyon dolar değerinde 15.000 cmETH token'ını başarıyla kurtardı.

Bybit CEO'su: Bybit, ETH açığını tamamen kapattı

11:26'da Bybit CEO'su Ben Zhou gönderiyi güncelledi, "Bybit, ETH açığını tamamen kapattı ve yakında yeni bir denetlenmiş varlık kanıtı (POR) raporu yayınlanacak, bu yüzden bizi izlemeye devam edin."

Bybit, krediler, büyük mevduatlar ve satın alımlar yoluyla yaklaşık 446.870 ETH elde etti

10:35'te lookonchain izleme verilerine göre, hacker saldırısından bu yana Bybit, krediler, büyük mevduatlar ve satın alımlar yoluyla yaklaşık 446.870 ETH (yaklaşık 1,23 milyar ABD doları) elde etti. Bybit kayıplarını telafi etmeye yakın.

eXch, Lazarus Group'un kara para aklamasına yardım ettiğini reddetti

eXch, Bitcointalk forumunda yaptığı bir paylaşımda, "platformun Lazarus için kara para aklamayacağını ve bunun tam tersi görüşün, merkezi olmayan para birimlerinin birbirinin yerine geçebilirliğini ve zincir üstü gizliliğini ortadan kaldırmak isteyen bazı kişilerin görüşü olduğunu ve bu kişilerin uzun zamandır merkezi olmayan kripto para birimlerinden nefret ettiğini" söyledi.

eXch, ByBit hacker saldırısından elde edilen fonların küçük bir kısmının platform adresine ulaştığını kabul etti ancak transferi "izole bir vaka" olarak nitelendirdi. eXch ekibi, fonlardan elde edilen geliri "kripto alanı içinde ve dışında gizlilik ve güvenliğe adanmış çeşitli açık kaynaklı girişimlere" bağışlama sözü verdi.

Güvenlik Ajansı: Bybit korsanının kara para aklama yöntemleri daha istikrarlı hale geldi, varlıkları BTC'ye aktarmak için çoğunlukla Thorchain kullanıyor

BeosinTrace, bugün saat 09:32'de 08:58:23 UTC+8'de Bybit korsanının varlıkları tekrar aktarmak için takip edildiğini ve korsanın satış modelinin istikrarlı hale geldiğini, varlıkları çoğunlukla Thorchain aracılığıyla BTC zincirine aktardığını ve bunları DAI'ye dönüştürmek için OKX DEX kullandığını ve dönüştürülen DAI'nin eXch'ye akacağını söyledi.

23 Şubat

Bybit: Birden fazla tarafın koordineli çabaları sayesinde 42,89 milyon ABD doları değerindeki çalıntı fon başarıyla donduruldu

Bybit yetkilileri, saat 23:41'de birden fazla tarafın koordineli çabaları sayesinde 42,89 milyon ABD doları değerindeki çalıntı fonun bir günde başarıyla dondurulduğunu açıkladı. Yardım sağlayan kurumlar arasında Tether, THORChain, ChangeNOW, FixedFloat, Avalanche Ecosystem, CoinEx, Bitget, Circle vb. yer alıyor.

pump.fun, Lazarus Group ile ilgili Meme coin'lerini ön uçtan kaldırdı

22:52 civarında pump.fun, Bybit olayına karışan Kuzey Koreli hacker örgütü Lazarus Group ile ilgili Meme coin'lerini ön uçtan kaldırdı.

ZachXBT: Belirli bir kuruluş, pump.fun'da meme coin'leri basıp ticaretini yaparak Bybit hacker olayı için para akladı

Zincir dedektifi ZachXBT, saat 21:05'te kişisel kanalında bir mesaj yayınlayarak, belirli bir kuruluşun pump.fun'da meme coin'leri basıp ticaretini yaparak Bybit hacker olayı için para akladığının tespit edildiğini açıkladı.

Saldırgan, 22 Şubat'ta "0x363908...d7d1" adresi üzerinden Bybit saldırısından 1,08 milyon dolar fon aldı ve ardından USDC'yi zincir üzerinden Solana zincirine aktardı. Daha sonra Solana zincirindeki tüm USDC'leri BSC zincirindeki iki adrese aktarın. İki BSC adresi, programatik operasyonlar yoluyla USDC'yi 30'dan fazla adrese dağıttı ve sonunda bunları bir araya getirdi. Daha sonra 106.000 USDC 10 BSC adresine bölündü ve ardından zincir boyunca 10 Solana adresine geri transfer edildi. Kara para aklayıcılar elde ettikleri SOL'leri meme coin'lerle takas ediyorlar.

15 saat önce, zincir üstü dedektif ZachXBT, Bybit hacker fonlarını alan 920'den fazla adresi kamuoyuna açıkladı ve bir kara para aklayıcının pump.fun platformu aracılığıyla Kuzey Koreli hacker örgütü Lazarus Group için meme coin'leri çıkardığını buldu. Güvenlik nedeniyle, belirli cüzdan adresi şu an için açıklanmıyor ve birden fazla analiz aracından ilgili arayüzlerin kaldırılması istendi.

Bybit, hacker saldırısından sonraki 48 saat içinde 254.830 ETH, yaklaşık 693 milyon ABD doları topladı

Spotonchain tarafından yayımlanan son veri güncellemesine göre, saat 22:04'te Bybit, hacker saldırısından sonraki 48 saat içinde 254.830 ETH (693 milyon ABD doları) topladı ve bunlar şunları içeriyor:

Galaxy Digital, FalconX ve Wintermute ile OTC işlemleri yoluyla elde edilmiş olabilecek 132.178 ETH (367 milyon ABD doları); Bitget, MEXC, Binance ve DWF Labs gibi işlem platformlarından/kurumlarından alınan krediler (bazı balinaların kişisel borçlanma davranışları da olabilir).

Aynı zamanda, bilgisayar korsanları Chainflip, THORChain, LiFi, DLN ve eXch aracılığıyla zincirler arasında 40.944 ETH'yi (115 milyon ABD doları) BTC ve diğer varlıklarla değiştirdiler. Bilgisayar korsanının şu anda elinde 458.451 ETH (1,29 milyar dolar) bulunuyor. Bu, çalınan 499.395 ETH'nin (1,4 milyar dolar) yaklaşık %91,7'sine denk geliyor.

Bybit: Bybit çalışanı gibi davranan dolandırıcılar var, lütfen dikkatli olun

Bybit, saat 20:53'te resmi bir açıklama yaparak, Bybit çalışanı gibi davranan dolandırıcılar olduğunu, lütfen dikkatli olunması gerektiğini, her zaman resmi kaynakları doğrulamaları ve şüpheli durumları bildirmeleri gerektiğini söyledi. Bybit kişisel bilgi, para yatırma veya şifre istemez.

Bybit hacker'ı zincirler arasında 37.900 ETH takas etti ve hala 461.491 ETH kaldı

EmberCN izleme verilerine göre, Bybit hacker'ı Chainflip, THORChain, LiFi, DLN, eXch ve diğer zincirler arası borsa platformlarını kullanarak çok sayıda adres kullanarak 37.900 ETH'yi (106 milyon ABD doları) zincirler arasında diğer varlıklara (BTC, vb.) takas etti. Dünden bu yana fonların temizlenmesi 30 saat sürdü.

Bybit hacker adresinde şu anda 461.491 ETH (1,29 milyar ABD doları) kaldı ve Bybit'ten çalınan toplam ETH miktarı 499.395 (1,4 milyar ABD doları).

Bybit: Para yatırma ve çekme işlemleri tamamen normal seviyelere döndü

Bybit, saat 16:55'te Bybit'teki para yatırma ve çekme işlemlerinin tamamen normal seviyelere döndüğünü resmen duyurdu ve bu durum zincir üstü verilerle doğrulandı.

Bybit CEO'su, Exch'nin müdahale isteğini reddetmesine yanıt verir: "Umarım bu sadece bybit"

Bybit veya herhangi bir hacker ile ilgili genel tutumumuz, içsel olarak, bu fonların sadece akışından yardım almamıza yardımcı olabileceğini umuyorum. Bunun için risk kontrol seviyesini iyileştirin

11: 27'de Slowmist Cossine, büyük miktarda ETH'nin Exch yoluyla aktarıldığını söyledi, Bunu yıkayın ve BTC XMR vb. ile değiştirin. Tüm platformlar eXch'den gelen fonlar için risk kontrol seviyelerini iyileştirmelidir.

Ethereum çekirdek geliştiricileri: geri alma işleminin gerçekleştirilmesi neredeyse imkansızdır, aksi takdirde onarılması zor bir zincirleme reaksiyona yol açabilir

23 Şubat'ta, Bybit borsasının 21 Şubat'ta saldırıya uğraması ve 1,5 milyar dolar kaybetmesi üzerine Ethereum çekirdek geliştiricisi Tim Beiko, şifreleme sektöründeki bazı kişilerin Ethereum ağının saldırı öncesi durumuna geri döndürülmesi çağrısında bulunmasına rağmen teknik açıdan bunun gerçekleştirilmesinin neredeyse imkansız olduğunu söyledi. Beiko, 2016'daki TheDAO saldırısının aksine bu saldırının Ethereum protokol kurallarını ihlal etmediğini, geri almanın yaygın ve onarılması zor zincirleme reaksiyonlara yol açacağını, hatta saldırganın kayıplarından daha yıkıcı sonuçlar doğurabileceğini vurguladı. Ek olarak, geri alma işlemi, zincir üzerindeki tüm yerleşik işlemleri geri alırken, zincir dışı işlemler geri alınamaz.

Diğer sektör içeriden kişiler de benzer görüşleri dile getirdi. Ethereum eğitimcisi Anthony Sassano, mevcut Ethereum ekosisteminin karmaşıklığı nedeniyle altyapıyı basitçe geri almanın mümkün olmadığını belirtti. Yuga Labs Blockchain başkan yardımcısı, geri dönüşün maliyetinin 1,5 milyar doları çok aşabileceği konusunda uyardı.

Bybit CEO'su, Ethereum'un hırsızlıktan önceki zamana geri dönmesini destekleyip desteklememe konusuna yanıt veriyor: bu, topluluk oylamasıyla kararlaştırılmalı

Bybit CEO'su Ben Zhou, Ethereum'un hırsızlıktan önceki zamana geri dönmesini destekleyip desteklememe konusunda önceki bir Space'te şunları söyledi: "Bunun tek bir kişinin kararı olup olmadığından emin değilim. Blockchain ruhuna dayanarak, belki de toplulukların ne istediğini görmek için bir oylama süreci olmalı, ancak emin değilim."

22 Şubat

Bybit, çalınan fonların %10'luk ödülüyle "Ödül Kurtarma Programı"nı başlatıyor

Resmi duyuruya göre, saat 23:32'de Bybit Şifreleme tarihindeki en büyük hırsızlığın faillerini birlikte yakalamak için küresel siber güvenlik ve şifreleme analizi alanındaki seçkinleri bir araya getiren "Bounty Recovery Program" resmen başlatıldı.

Fonları başarıyla kurtaran katılımcılar, çalınan ETH'nin doğrulanabilir şekilde kurtarılmasına bağlı olarak toplam ödülün %10'unu alacaklar. ETH'nin olay sırasında değeri 1,4 milyar dolardan fazlaydı. Tüm fonlar kurtarılırsa toplam ödül 140 milyon dolara kadar çıkabilir.

Bybit CEO'su Ben Zhou, olaydan 24 saat sonra sektördeki en üst düzey kişilerden ve kuruluşlardan güçlü destek aldıklarını belirtti. "Bounty Recovery Program" aracılığıyla bize uzmanlık, deneyim ve destek sağlayan topluluk üyelerini resmen ödüllendirmeyi umduğunu ve bununla yetinmeyeceğini söyledi. İlgilenen katılımcılar bounty_program@bybit.com adresi üzerinden platformla iletişime geçebilirler.

Bybit CEO'su: CZ'nin bakış açısına katılıyorum. Dahili sistem hacklenirse, tüm çekimler derhal askıya alınacaktır.

Bybit CEO'su Ben Zhou, 21:17'de "CZ'nin bakış açısına katılıyorum. Eğer hacker saldırısı dahili sistemimize (çekim sisteminin bir parçası gibi) sızarak gerçekleştirildiyse veya sıcak cüzdan hacklendiyse, sorunun temel nedeni bulunana kadar tüm çekimleri derhal askıya alırız." mesajını yayınladı.

Ancak dünkü olayda, hacklenen ETH soğuk cüzdanımızdı (biz Safe kullanıyoruz) ve bunun dahili sistemlerimizle hiçbir ilgisi yoktu. Bu nedenle, tüm Bybit çekimlerinin ve sistem işlevlerinin her zamanki gibi çalışmasına kesin bir şekilde karar verebilirim.

Binance ve CZ, birçok ortak ve sektör lideriyle birlikte dün geceki kriz sırasında yardım etmek için harekete geçti ve aldığımız destekten dolayı çok minnettarız ve yürekleniyoruz. Bu olay Bybit için büyük bir darbe olsa da, tüm sektör birlik olmanın gücünü gösterdi. Bundan sonra her şeyin daha iyi olacağına inanıyorum. "

CZ: ByBit'in çekimleri askıya almasını önermemizin asıl amacı kendi deneyimlerimize ve gözlemlerimize dayanmaktadır ve prensip her zaman daha güvenli taraftadır

CZ, saat 20:19'da "son olaylar (ByBit, Phemex, WazirX, vb. dahil) bir kalıp gösteriyor: bilgisayar korsanları, çoklu imzalı "soğuk depolama" çözümlerinden büyük miktarda kripto varlık çalabiliyor. ByBit'te yaşanan son olayda, bilgisayar korsanları, imzalanan gerçek işlem farklı olsa bile, ön uç kullanıcı arayüzünün meşru bir işlem gibi görünmesini sağlamayı başardı. Diğer vakalarla ilgili pek fazla bilgim olmasa da, elimdeki sınırlı bilgilere dayanarak benzer özelliklere sahip oldukları anlaşılıyor.

Bazı kişiler, bir güvenlik olayı durumunda tüm çekimleri derhal askıya alma önerimi sorguladı (Bunu uçağa binmek için servis otobüsünde tweetledim). Aslında asıl amacım kendi deneyim ve gözlemlerime dayanarak pratik bir başa çıkma yolunu paylaşmaktı. Elbette mutlak doğru ya da mutlak yanlış yoktur. Benim prensibim her zaman temkinli olmaktır. Bir güvenlik olayı meydana geldikten sonra, saldırı yöntemlerinin tam olarak anlaşıldığından emin olmak, saldırganların sisteme nasıl girdiğini ve hangi cihazların etkilendiğini bulmak ve ardından güvenliği üç kez kontrol ettikten sonra operasyonlara devam etmek için tüm operasyonlar derhal askıya alınmalıdır.

Elbette, çekimleri askıya almak daha büyük paniğe neden olabilir. 2019 yılında 40 milyon dolarlık bir saldırının ardından çekim işlemlerini bir hafta boyunca askıya almıştık. Ancak çekimleri (ve mevduatları) tekrar başlattığımızda, mevduat hacmi çekim hacminden daha yüksekti. Tek bir yaklaşımın daha iyi olduğunu söylemiyorum, her durum farklıdır ve bir karar verilmesi gerekir. Tweet atma amacım, neyin işe yarayabileceğini paylaşmak ve zamanında desteği ifade etmektir.

Ben'in sahip olduğu bilgilere dayanarak en iyi kararı verdiğine inanıyorum. Ben, bu kriz sırasında şeffaf bir iletişim ve sakin bir tavır sergiledi; bu durum, WazirX, FTX ve diğerlerinin daha az şeffaf olan CEO'larının tam tersiydi. Bu davaların niteliğinin farklılık gösterdiğini vurgulamak önemlidir. FTX bir dolandırıcılıktır ve WazirX olayı hala dava aşamasındadır, bu yüzden yorum yapacak durumda değilim. "

Bybit CEO'su: Bitget, faiz şartı olmaksızın yardım eli uzatan ilk CEX

Akşam 19:00'da düzenlenen Space'de Bybit CEO'su, Bitget'in faiz şartı olmaksızın yardım eli uzatan ilk CEX olduğunu söyledi. Ayrıca MEXC ve Pai Network da yardımda bulundu.

Bitget CEO'su Gracy, Space'te Bybit CEO'su BEN ile iletişime geçmek için inisiyatif aldığını ve yardım teklif ettiğini söyledi. Sağlanan kısa vadeli likidite herhangi bir teminat, faiz oranı veya herhangi bir taahhüt gerektirmiyordu. Bybit'in artık ihtiyacı kalmadığında geri transfer edilebilirdi. Şu anda bildiğimiz şey, Bybit'in likiditesinin mükemmelleştirildiği ve daha fazla desteğe ihtiyaç duymadığıdır.

mETH Protokolü: cmETH çekimleri yeniden başlatıldı ve kullanıcı fonları etkilenmedi

17:54'te, likidite staking/yeniden staking protokolü mETH Protokolü, cmETH çekimlerinin yeniden başlatıldığını, kullanıcı fonlarının güvenliğinin etkilenmediğini ve tam olarak desteklendiğini duyurdu. Yakında, olayı ve alınan tüm önlemleri özetleyen ayrıntılı bir olay sonrası analiz raporu yayınlanacak.

Daha önce mETH Protokolü, Bybit'teki belirli mETH ve cmETH işlemlerini içeren son güvenlik olayını öğrendikten sonra cmETH çekimlerinin askıya alındığını duyurmuştu, ancak para yatırma ve staking hizmetleri her zamanki gibi devam ediyor.

5 kurum/birey Bybit'e 120.000 ETH tutarında kredi desteği sağladı

EmberCN izleme verilerine göre, saat 17:50 itibarıyla 5 kurum/birey Bybit'e toplam 120.000 ETH (320,97 milyon $) tutarında kredi desteği sağladı. Özellikle:

· Bitget: 40.000 ETH (105,96 milyon $);

· Binance'den para çeken kurumlar/balinalar: 11.800 ETH (31,02 milyon $);

· MEXC: 12.652 stETH (33,75 milyon $);

· Binance veya Binance'den para çeken başka bir kurum/balina: 36.000 ETH (96,54 milyon $);

· 0x327...45b adresi: 20.000 ETH (53,7 milyon $).

Chainflip: Şüpheli mevduatları reddetmek için ETH aracısı düzeyinde tarama mekanizmasının güçlendirilmesi

16:52'de, zincirler arası köprü Chainflip, Bybit hırsızlık olayının son gelişmelerini güncelleyerek, "Hackerların Bybit'in çalınan fonlarını Chainflip aracılığıyla BTC'ye dönüştürmeye çalıştığını fark ettik. Şu anda, fon akışını engellemek için bazı ön uç hizmetlerini kapattık, ancak protokol tamamen merkezi olmayan ve 150 düğüme sahip olduğundan, tüm sistemi tamamen kapatamayız.

Uzun vadeli bir çözüm olarak, şüpheli mevduatları broker-api aracılığıyla reddetmek için ETH broker düzeyindeki tarama mekanizmalarını güçlendiriyoruz. Şu anda bu mekanizma BTC için çalışıyor, sadece ETH için uygulamayı tamamlamamız gerekiyor. "

Chainflip Bybit CEO'suna yanıt verir: Merkezi olmayan bir protokol olarak, 16:33 tarihinde, çapraz zincir köprü zincir flip, cari, en iyi şekilde çalışamadığımız gibi, CURTCE," Herhangi bir fonun dondurulması veya yönlendirilmesi, şu anda fon akışını önlemek için bazı ön uç hizmetlerini kapattık. Bybit Hacker saldırı davasından fonlar ve Phemex Hacker saldırı davasından fonlar doğrudan zincir üzerindeki fonlar, iki olayın ilk hırsızlık adreslerinden fonları karıştırıyor.

ZachXBT: Bybit hackerlarının karıştırıcılar aracılığıyla varlık transferi yaptığı ve para akladığı tespit edildi

Zincir dedektifi ZachXBT, resmi kanalda yaptığı paylaşımda, Lazarus Group'un Bybit hacker adresinden yeni bir adrese 5.000 ETH transfer ettiğini, eXch (merkezi karıştırıcı) aracılığıyla para aklamaya başladığını ve Chainflip aracılığıyla Bitcoin ağına para aktardığını tespit ettiğini belirtti.

Bybit CEO'su: Chainflip aracılığıyla varlık transfer etmeye çalışan bilgisayar korsanlarını tespit ettik ve yakında zincirler arası köprüler için bir ödül programı başlatacağız

Bybit CEO'su Ben Zhou, saat 15:21'de Chainflip aracılığıyla BTC ağına varlık transfer etmeye çalışan bilgisayar korsanlarını tespit ettiğini sosyal medyada paylaştı. Zincirler arası köprü projesinin Bybit'in varlıkların diğer zincirlere transferini engellemesine ve engellemesine yardımcı olması umuluyor. Bybit, fonların geri kazanılmasına yardımcı olan veya fonları engelleyen herkese yakında bir ödül programı başlatacak.

Bybit, son 12 saatte 4 milyar ABD dolarından fazla giriş aldı ve çalınan fonlardaki tüm boşlukları kapattı

SoSoValue'dan alınan istatistiklere ve zincir üstü güvenlik ekibi TenArmor'un en son izleme verilerine göre, Bybit ticaret platformu son 12 saatte 63.168,08 ETH, 3,15 milyar USDT, 173 milyon USDC ve 525 milyon USDCUSD dahil olmak üzere 4 milyar ABD dolarından fazla giriş aldı.

Karşılaştırmalı fon girişi verilerine göre, bu fon girişi dün gerçekleşen hacker saldırısının yol açtığı fon açığını tamamen kapattı. Aynı zamanda Bybit işlem platformunun çekim fonksiyonları da dahil olmak üzere tüm hizmetleri normale döndü.

SlowMist Yu Xian: Saldırının bilinmeyen nedenleri durumunda, CZ'nin çekimleri askıya alma önerisi de doğrudur

SlowMist kurucusu Yu Xian, 14:29'da sosyal medyada, bilinmeyen nedenler durumunda cüzdan sisteminin acilen durdurulması önerisinin güvenlik açısından doğru olduğunu paylaştı. Bybit hırsızlığa son derece hızlı bir şekilde yanıt verdi ve sorunu da çok hızlı bir şekilde tespit etti. SlowMist ve bazı güvenlik ekipleri ilk anda iletişime müdahale ederek, sorunu kısa sürede tespit etti ve hacker'ın portresini çıkardı. Bybit, her şey hazır olduğunda çekim hizmetini zamanında açmakta hiçbir sorun yaşamıyor.

Yu Xian, CZ'nin önceki önerilerinde ve Bybit'in nihai çözümünde yanlış bir şey olmadığına inandığını açıkladı. Şu anda, sektördeki birçok kişi bu anlaşmazlık hakkında içeride tartışıyor, ancak ortak düşmanın Kuzey Koreli hackerlar olması gerektiğini unuttular.

Du Jun: 10.000 ETH Bybit'e aktarılacak ve 1 ay içinde çekilmeyecek

ABCDE'nin kurucu ortağı Du Jun, saat 12:32'de sosyal medyada bugün 10.000 ETH'yi Bybit'e aktaracağını ve parayı 1 ay içinde çekmeyeceğini duyurdu.

WSJ: CertiK, Bybit olayının şifreleme tarihindeki en büyük hırsızlık olduğunu doğruladı

Wall Street Journal, Web3.0 güvenlik ajansı CertiK'in Bybit olayının şifreleme tarihindeki en büyük hırsızlık olduğunu ve bu bilgisayar korsanı saldırısı sonucu çalınan varlıkların 1,4 milyar ABD dolarından fazla olduğunun tahmin edildiğini söylediğini aktardı.

Olaydan sonra Bybit, durumu ilgili makamlara bildirdiğini duyurdu. CEO'su Ben Zhou, tüm Bybit işlevlerinin ve ürünlerinin hala normal şekilde çalıştığını, borsanın ödeme yapma yetkisine sahip olduğunu ve müşteri kayıplarının tüm tutarını karşılayacağını söyledi. Şu an itibariyle tüm Bybit çekim talepleri işleme alındı ve çekim sistemi normal hızına döndü.

SlowMist Yu Xian: Safe'in ön yüzü aldatıcı bir etki elde etmek için kurcalanmış ve sahtesi yapılmış. Kuzey Koreli hackerlar benzer işlemleri birçok kez gerçekleştirdi.

11:40'ta SlowMist kurucusu Yu Xian, sosyal medyada Safe sözleşmesinde bir sorun olmadığını ve sorunun sözleşme dışı kısımda yattığını yazdı. Ön yüz aldatıcı bir etki elde etmek için kurcalanmış ve sahtesi yapılmış. Bu, izole bir vaka değil. Kuzey Koreli hackerlar geçen yıl bu yöntemi birkaç kez başarıyla kullandılar, örneğin WazirX olayı (230 milyon ABD doları çalındı, Güvenli çoklu imza), Radiant Capital olayı (50 milyon ABD doları çalındı, Güvenli çoklu imza) ve DMM olayı (305 milyon ABD doları çalındı, Gonco çoklu imza). Bu saldırı yöntemi çok iyi tasarlanmış. Diğer şirketlerin de daha fazla dikkat etmesi gerekiyor, çünkü çoklu imza sadece Safe'i bu tür saldırı noktalarına maruz bırakmakla kalmıyor.

Bybit hacker'ının ETH varlıkları, Fidelity ve Vitalik'i geçerek dünyanın en büyük 14. ETH sahibi oldu

Coinbase yöneticisi Conor Grogan, sosyal medyada Kuzey Koreli olduğu düşünülen Bybit hacker'ının dünyanın en büyük 14. ETH sahibi olduğunu ve varlıklarının toplam Ethereum token arzının yaklaşık %0,42'sini oluşturduğunu duyurdu. Bu miktar, Ethereum ve Fidelity Investments'ın kurucu ortağı Vitalik Buterin'in ETH varlıklarından fazla ve Ethereum Vakfı'nın ETH varlıklarının iki katından fazla.

Bybit CEO'su: Para çekme sistemi artık tamamen normale döndü ve eksiksiz bir olay raporu yayınlanacak

Bybit CEO'su Ben Zhou, saat 10:51'de tarihin en kötü hacker saldırısının üzerinden 12 saat geçtiğini duyurdu. Tüm çekimler işlendi. Bybit çekim sistemi artık tamamen normale döndü ve kullanıcılar herhangi bir gecikme olmaksızın istedikleri miktarı çekebilecekler. Kullanıcılarımıza sabrınız için teşekkür ederiz ve Bybit olarak bu durumun meydana gelmesinden dolayı üzgünüz. Bybit, önümüzdeki günlerde kapsamlı bir olay raporu ve güvenlik önlemleri yayınlayacak.

Bybit hacker'ının 15.000 cmETH'lik un-staking başvurusu reddedildi, ancak başarılı bir şekilde ele geçirilmiş olabilir

Zincir üstü veri analisti Yu Jin'in izleme verilerine göre, 1 saat önce saat 09:15'te Bybit hacker'ının 15.000 cmETH'lik un-staking başvurusu cmETH çekme sözleşmesi tarafından geri çevrildi. Daha sonra hacker, DODO üzerinde cmETH işlemini yetkilendirdi ancak muhtemelen cmETH'nin likidite havuzunun çok sığ olması nedeniyle başka işlem yapılmadı.

Bu 15.000 cmETH'nin yakalanabilmesi gerekir. Bu 15.000 cmETH'e ek olarak, Bybit'ten çalınan ETH miktarı ise 499.000 (yaklaşık 1,37 milyar ABD doları) olup, bunlar hackerlar tarafından 51 adreste saklanıyor.

Güvenli: Kapsamlı bir incelemenin ardından hiçbir güvenlik açığı bulunmadı ve başka hiçbir Güvenli adres etkilenmedi

Safe, saat 9:08'de sosyal medyada "ByBit görünüşte doğru işlem bilgilerini gösteriyordu, ancak zincirde tüm geçerli imzalara sahip kötü amaçlı bir işlem yürütüldü" şeklinde bir yanıt verdi:

· Kod tabanında sızıntı bulunamadı: Güvenli kod tabanı kapsamlı bir şekilde kontrol edildi ve sızıntı veya değişikliğe dair hiçbir kanıt bulunamadı.

· Kötü amaçlı bağımlılık bulunamadı: Safe kod tabanındaki kötü amaçlı bağımlılıkların işlem akışını etkileyebileceğine dair bir belirti yok (ör. tedarik zinciri saldırısı)

· Kayıtlarda altyapıya yetkisiz erişim tespit edilmedi

· Başka hiçbir Safe adresi etkilenmedi

Safe, kullanıcıların Safe platformunun güvenliğine mutlak güven duymasını sağlamak için Safe{Wallet} işlevselliğini geçici olarak askıya aldığını bildirdi. Soruşturmamız Safe{Wallet} ön yüzünün tehlikeye atıldığına dair bir kanıt ortaya koymasa da daha kapsamlı bir inceleme yürütüyoruz.

Bybit CEO'su: Para çekme taleplerinin %99,99'u işlendi

Bybit CEO'su Ben Zhou, saat 8:52'de sosyal medyada, hacker saldırısından bu yana (10 saat önce) Bybit'in şimdiye kadar gördüğümüz en fazla para çekme talebini yaşadığını ve toplamda 350.000'den fazla para çekme talebi olduğunu duyurdu. Şimdiye kadar yaklaşık 2.100 para çekme talebi beklemede. Genel olarak çekimlerin %99,994'ü tamamlandı. Tüm ekip, müşterilerin sorularını ve endişelerini yanıtlamak için gece boyunca uyanık kaldı.

Bitget, çekilme baskısını hafifletmek için 5 saat önce 40.000 ETH kredisini Bybit'e aktardı

Zincir üstü veri analisti Yu Jin'in izleme verilerine göre, 5 saat önce Bitget, ETH çalındıktan sonra çekilme dalgasından sağ çıkabilmek için Bybit'e 40.000 ETH (yaklaşık 105,9 milyon ABD doları) tutarında bir kredi desteği sağladı. Bu ETH'ler doğrudan Bitget'ten Bybit soğuk cüzdan adresine aktarıldı.

Saat 7:27'de, Bybit CEO'su Ben Zhou, "Binance ve Bitget, Bybit'in soğuk cüzdanına 50.000'den fazla ETH yatırdı" haberine sosyal medyadan yanıt verdi ve Bitget'e bu anda yardım eli uzattığı için teşekkür etti. Bybit, Binance ve diğer birkaç ortakla iletişim halinde olmaya devam ediyor ve haberlerde açıklanan fonların Binance yetkilileriyle hiçbir ilgisi yok.

Bybit: ETH'nin hackerlar tarafından satılmasını sınırlamak için zincir içi analiz ajanslarıyla kapsamlı bir şekilde iş birliği yaptı

Bybit yetkilileri, saat 05:07'de sosyal medyada hırsızlığı ilgili makamlara bildirdiklerini ve daha fazla bilgi edinildiğinde derhal güncelleme göndereceklerini duyurdu. Bu arada Bybit, olaya karışan tüm adresleri belirlemek için zincir üstü analitik sağlayıcılarla hızlı ve kapsamlı bir şekilde çalıştı. Bu eylemler, kötü niyetli kişilerin ETH'yi meşru piyasalar aracılığıyla elden çıkarma ve satma kabiliyetini azaltacak ve ortadan kaldıracak, dolayısıyla mevcut elden çıkarma kanallarını daraltacaktır.

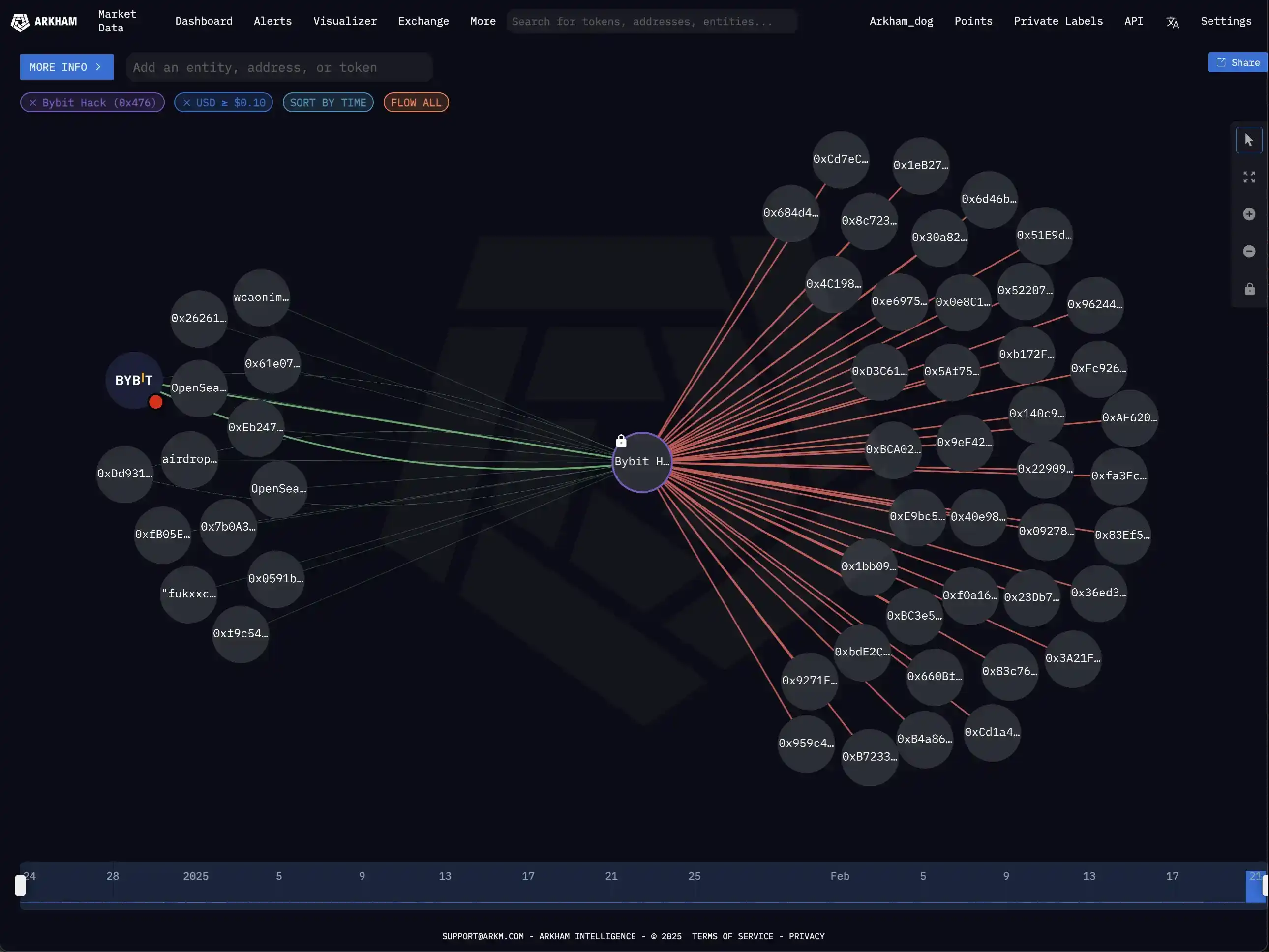

Kuzey Kore'nin Lazarus Grubu'nun Bybit hack olayını planladığı iddia ediliyor

Saat 04:21'de Arkham, ZachXBT'nin 19:09 UTC'de Kuzey Kore'nin Lazarus Grubu'nun saldırıyı planladığını kanıtlamak için kanıt sunduğunu, test işlem analizlerini, ilgili cüzdan bağlantılarını ve adli grafikleri sunduğunu X platformunda yayınladı. Rapor, soruşturmaya yardımcı olması amacıyla Bybit ekibine iletildi.

Bybit CEO'su: Çoklu imza transferlerinde sorunlar vardı ancak kimse dikkat etmedi. Koşunun mevcut zirvesi geçti

1:29'da Bybit CEO'su Ben Zhou canlı yayında "çoklu imza transferini imzalayan son kişi olduğunu" paylaştı. Bir muhasebe cihazı kullandı. İmzalama sırasında bir sorun oldu ancak dikkat etmedi. İmzalama sırasında teslimat adresi görüntülenmedi. Şu anda işlenmeyi bekleyen 4.000 çekim işlemi var."

Ben Zhou canlı yayında Bybit hazinesinin 400.000 Ethereum kaybını karşılayabileceğini yineledi. "Çekimlerin %70'ini işledik, koşunun zirvesi geçti, büyük çekimler rutin güvenlik incelemesinden geçiyor ve kalan çekimleri önümüzdeki birkaç saat içinde işlemeye devam ediyoruz. Tüm müşterilerin çekimleri işlenecek."

Ben Zhou ayrıca çalınan fonları telafi etmek için bir ortaktan köprü kredisi almayı düşündüğünü söyledi. "Ethereum satın almayacağım. Çalınan fonları telafi etmek için bir ortaktan köprü kredisi almayı düşünüyorum, %80'i güvence altına alındı."

Safe güvenlik ekibi Bybit ile çalışıyor ve Safe ön uç ihlaline dair hiçbir kanıt bulunamadı

Safe güvenlik ekibi, saat 0:47'de Bybit ile yakın bir şekilde çalıştığını ve devam eden bir soruşturma yürüttüğünü belirten bir açıklama yayınladı. Resmi Güvenli ön yüzünün tehlikeye atıldığına dair herhangi bir kanıt bulunamadı. Ancak, aşırı tedbir amacıyla Safe{Wallet} bazı özellikleri geçici olarak askıya aldı. Kullanıcı güvenliği bizim için en önemli önceliktir ve en kısa sürede daha fazla güncelleme sağlayacağız.

Bybit korsanları 49 adrese 490.000 ETH aktardı ve hala hisselerinin kaldırılmasını bekleyen 15.000 cmETH var

EmberCN izleme verilerine göre, saat 00:45 itibarıyla Bybit'in ETH çoklu imzalı soğuk cüzdanından 1,429 milyar ABD doları değerinde 514.000 ETH çalındı. Hacker, 49 adrese (her adrese 10.000 ETH) 490.000 ETH dağıttı. “15.000 cmETH daha hackerlar tarafından stake'ten çıkarılıyor (8 saatlik bir bekleme süresi var, bunun ele geçirilip geçirilemeyeceğini bilmiyorum).”

SlowMist, Bybit hacker ayrıntılarını ifşa ediyor

0:36'da SlowMist, Bybit hacker ayrıntılarını ifşa eden bir gönderi yayınladı:

· Kötü amaçlı uygulama sözleşmesi UTC 2025-02-19 7:15:23'te dağıtıldı

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

· Saldırgan, Kasayı imzalamak için üç sahibi kullandı Kötü amaçlı sözleşmeyle sözleşme değişimini uygulayan işlem

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

· Kötü amaçlı yükseltme mantığı DELEGATECALL aracılığıyla STORAGE[0x0] içine yerleştirilmiştir

0x96221423681A6d52E184D440a8eFCEbB105C7242

· Saldırgan, sıcak cüzdanı çalmak için kötü amaçlı sözleşmedeki sweepETH ve sweepERC20 arka kapı işlevlerini kullandı.

He Yi, CZ ve Justin Sun, Bybit'e desteklerini dile getirdiler ve her an yardım etmeye istekli olduklarını ifade ettiler

0:29'da Binance'in kurucu ortağı He Yi, sosyal platformdaki Bybit hırsızlığına "İhtiyacınız olduğunda buradayız" diyerek yanıt verdi.

0: 34'te Binance kurucu CZ, sosyal platformda Bybit hırsızlığına cevap verdi, "Bu, başa çıkmak için kolay bir durum değil. Standart bir güvenlik önlemi olarak geçici olarak askıya alınması önerilir. Sosyal platformda hırsızlık, "Bybit olayına yakından dikkat ediyoruz ve ortaklarımıza ilgili fonları izlemeye yardımcı olmak için elimizden gelenin en iyisini yapacağız." 3, DeFillama kurucusu 0xngmi Sosyal platformda yayınlandı, "Şimdiye kadar, Bybit Hacking olayına ulaştıktan sonra kullanıcı çekilmesinin neden olduğu net çıkış tutarı 700 milyon dolar."

Bybit'ten toplam 514.723 yerel ETH ve çeşitli türev ETH çalındı

OnchainLens izleme verilerine göre, Bybit'ten çalınan fonların belirli çıkışı şu şekildedir:

· 401.347 ETH, değeri 1,12 milyar ABD doları;

· 90.376 stETH, değeri 253,16 milyon ABD doları;

· 15.000 cmETH, değeri 44,13 milyon ABD doları;

· 8.000 mETH, değeri 23 milyon ABD doları.

Çalınan yerel ETH ve çeşitli türev ETH'lerin toplam miktarı 514.723'tür.

Bybit CEO'su: Yakında tüm soruları yanıtlamak için canlı yayına başlayacağız

0:20'de Bybit CEO'su Ben Zhou, X platformunda bir güncelleme yayınlayarak, "Yakında tüm soruları yanıtlamak için canlı yayına başlayacağım!! Lütfen bizi izlemeye devam edin." dedi.

Ethena: Bybit hedge pozisyonuyla ilgili PNL 30 milyon dolardan az ve USDe spot varlıkları CEX dışında emanettir.

0:16'da Ethena Labs, "Bybit'in mevcut gelişimini fark ettik ve son gelişmeleri izlemeye devam edeceğiz. Hatırlatma: USDe'yi destekleyen tüm spot varlıklar, bu duruma hazırlıklı olan Bybit'in Copper Clearloop aracılığıyla emaneti de dahil olmak üzere, borsalar dışındaki emanet çözümlerinde emanettir.

Bybit dahil olmak üzere hiçbir borsaya spot destekli fonun doları yatırılmamaktadır. Şu anda Bybit ile bir borsa bulunmamaktadır. Koruma pozisyonlarıyla ilişkili brüt gerçekleşmemiş kazançlar (PNL) 30 milyon dolardan az, rezerv fonunun yarısından çok daha az. USDe hala tamamen aşırı teminatlandırılmış durumda. Daha fazla bilgi aldığımızda güncellemeler sağlayacağız."

ZachXBT: Bybit hacker'ı 39 yeni adrese 10.000 ETH dağıttı, tüm tarafları zamanında kara listeye almaya çağırdı

ZachXBT, Bybit hacker'ının 39 yeni adrese 10.000 ETH dağıttığını duyurdu. "Eğer bir ticaret platformu veya hizmet sağlayıcısıysanız, lütfen bu adresleri tüm EVM zincirlerinde kara listeye alın."

SlowMist Yu Xian: Bybit hacker saldırı yöntemleri Kuzey Koreli hackerların yöntemlerine benziyor

SlowMist kurucusu Yu Xian bir gönderide, "Şu anda net bir kanıt olmasa da, Güvenli çoklu imza yöntemi ve mevcut kara para aklama yöntemine bakılırsa, Kuzey Koreli hackerların yöntemlerine benziyor." dedi.

21 Şubat

Bybit hackerları fonları birden fazla adrese dağıtmaya başladı

Arkham izleme verilerine göre, saat 23:57'de Bybit hackerları fonları birden fazla adrese dağıtmaya başladı.

Bybit CEO'su: Platformdan yapılan çekimler normaldir ve diğer soğuk ve sıcak cüzdanlar etkilenmemiştir; Bybit ödeme gücüne sahiptir ve kaybı karşılayabilir

Bybit CEO'su Ben Zhou, saat 23:53'te Bybit'in sıcak cüzdanlarının, ılık cüzdanlarının ve diğer tüm soğuk cüzdanlarının etkilenmediğini belirten bir güncelleme yayınladı. Hacklenen tek şey ETH soğuk cüzdanıydı. Tüm çekimler normaldir. Aynı zamanda, "Bybit hala ödeme gücüne sahip. Bu hacker saldırısının neden olduğu kayıplar kurtarılamasa bile, tüm müşteri varlıkları 1:1 desteğini koruyacak ve bu kaybı karşılayabiliriz." vurgusu yapıldı.

Bybit platformunun toplam varlıkları 15,727 milyar ABD doları, Ethereum varlıkları ise 5,18 milyar ABD dolarına ulaştı

Defillama verilerine göre, 21 Şubat saat 23:54 itibarıyla Bybit platformunun toplam varlıkları 15,727 milyar ABD doları olup şunlar dahildir:

· 6,263 milyar ABD doları Bitcoin;

· 5,18 milyar ABD doları Ethereum;

· 1,35 milyar ABD doları SOL;

· 1,143 milyar ABD doları TRON.

Bybit CEO'su: Bilgisayar korsanları belirli ETH soğuk cüzdanlarını kontrol ediyor, diğer soğuk cüzdanlar güvenli ve çekimler normal

Bybit'in kurucu ortağı ve CEO'su Ben Zhou, 23:44'te, "Bybit'in ETH çoklu imzalı soğuk cüzdanı yaklaşık bir saat önce sıcak cüzdanımıza aktarıldı. Bu işlemin gizlenmiş gibi görünüyor, tüm imzalayanlar doğru adresi gösteren gizlenmiş bir arayüz gördü ve URL Güvenli'den geldi.

Ancak imza bilgisi, ETH soğuk cüzdanımızın akıllı sözleşme mantığını değiştirmek içindi. Bu, bilgisayar korsanının imzaladığımız belirli ETH soğuk cüzdanını kontrol etmesine ve cüzdandaki tüm ETH'yi bu doğrulanmamış adrese aktarmasına neden oldu.

Merak etmeyin, diğer tüm soğuk cüzdanlar güvenlidir. Tüm çekimler normaldir. Daha fazla bilgi edinildikçe güncellemeye devam edeceğim. Çalınan paraların izini sürmemize yardımcı olabilecek herhangi bir ekip varsa çok seviniriz. "

Bybit'teki çoklu imzalı bir adres 1,5 milyar dolar değerinde ETH transfer etti ve LSD varlıklarını yerel ETH ile değiştirmek için DEX'i kullandı

Birkaç dakika sonra, kripto KOL Finish, zincir üstü verilere göre Bybit'teki çoklu imzalı bir adresin 1,5 milyar dolar değerinde ETH'yi yeni bir adrese transfer ettiğini yayınladı. Paralar 0x47666fab8bd0ac7003bce3f5c3585383f09486e2 yeni adresine ulaştı ve ardından 0xa4b2fd68593b6f34e51cb9edb66e71c1b4ab449e adresine aktarıldı. 0xa4 şu anda ETH karşılığında stETH ve mETH satıyor.

“Bu adres şu anda 4 farklı DEX kullanıyor ve eğer LSD'yi yerel ETH ile değiştirirlerse, işlem yürütme zayıf olacaktır (daha fazla aşınma ve yıpranma). Bu ölçek genellikle OTC işlemleri aracılığıyla yapılır, bu nedenle bu alışılmadık bir durumdur.”

Zachxbt, Bybit'i ve şüpheli şüpheli fon çıkışını izliyor

21 Şubat akşamı saat 23:27 civarında, Zachxbt izleme kanalı şu anda Bybit'ten şüpheli fon çıkışını izlediğini ve toplam miktarının 1,46 milyar ABD dolarından fazla olduğunu belirtti.

BlockBeats Resmi Topluluğuna Katılın:

Telegram Abonelik Grubu: https://t.me/theblockbeats

Telegram Sohbet Grubu: https://t.me/BlockBeats_App

Twitter Resmi Hesabı: https://twitter.com/BlockBeatsAsia